勒索软件传播至今,360反勒索服务已累计接收到数万次勒索软件感染求助。随着新型勒索软件的快速蔓延,企业数据泄漏风险不断上升,勒索金额在数百万到上亿美元的勒索案件不断出现。勒索软件给企业和个人带来的影响范围越来越广,危害也越来越大。360全网安全大脑针对勒索软件进行了全方位监测与防御,为需要帮助的用户提供360反勒索服务。

2025年5月,全球新增的双重勒索软件有J、Datacarry、Worldleaks等多个新增家族。传统勒索软件家族新增Bert、Kalxat家族。

本月360反勒索服务团队接到数起关于Kalxat勒索软件攻击的反馈。经分析发现,这种新型勒索软件拥有非常高效的文件加密机制,并可以多级动态调整加密策略,具备大量配置与扩展属性,属于新一代的先进勒索软件。根据受害者反馈,Kalxat会在系统中悄然加密各类文件,并将其扩展名修改为“.kalxat”,同时留下勒索信息,要求支付赎金以获取解密工具。

在入侵传播方面,Kalxat则表现出了明显的定向攻击特征。该勒索软件主要针对Windows服务器发起攻击。其加密策略也是针对服务器上的关键数据——如数据库文件,进行完整的全量加密。而对于其他非关键文件,其采用部分加密策略,以加快整体加密速度。此外,该勒索软件还会执行一系列系统操作,包括大量修改注册表项、禁用Windows Defender、清除系统事件日志和安全日志等,以规避安全检测并确保攻击成功。

Kalxat采用了高度模块化设计:勒索信内容、加密文件扩展名、RSA公钥等关键参数,均通过独立的配置文件进行配置。这也使攻击者可以轻松地为不同目标定制不同版本进行攻击,同时也增加了安全研究人员的分析难度。这种设计使得Kalxat具有较强的变种生成能力,各个攻击实例可能展现出不同的行为特征,并且采用了双重RSA架构。这些操作表明,Kalxat是一款精心设计的、针对企业服务器环境的高级勒索软件。

以下是本月值得关注的部分热点:

VanHelsing勒索软件生成器在黑客论坛上泄露

员工监控软件Kickidler在勒索攻击中被利用

勒索软件团伙越来越多地利用Skitnet投放恶意软件

基于对360反勒索服务数据的分析研判,360数字安全集团高级威胁研究分析中心(CCTGA勒索软件防范应对工作组成员)发布本报告。

感染数据分析

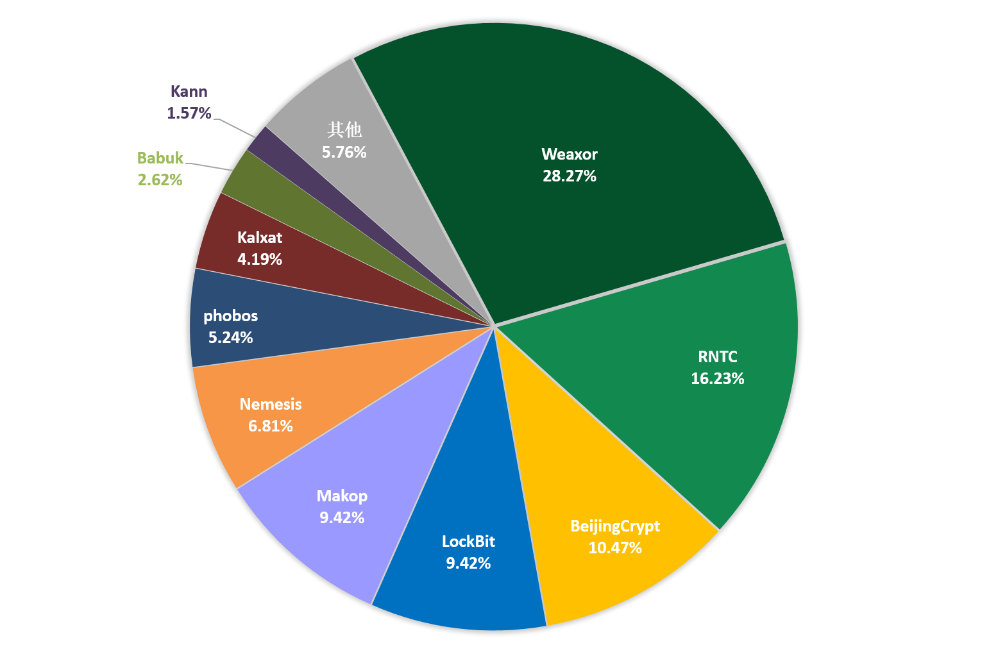

针对本月勒索软件受害者设备所中病毒家族进行统计:Weaxor家族占比28.27%居首位,第二的是RNTC占比16.23%,BeijingCrypt家族以10.47%占比位居第三。

图1. 2025年5月勒索软件家族占比

对本月受害者所使用的操作系统进行统计,位居前三的是:Windows 10、Windows Server 2012以及Windows 11。

图2. 2025年5月勒索软件入侵操作系统占比

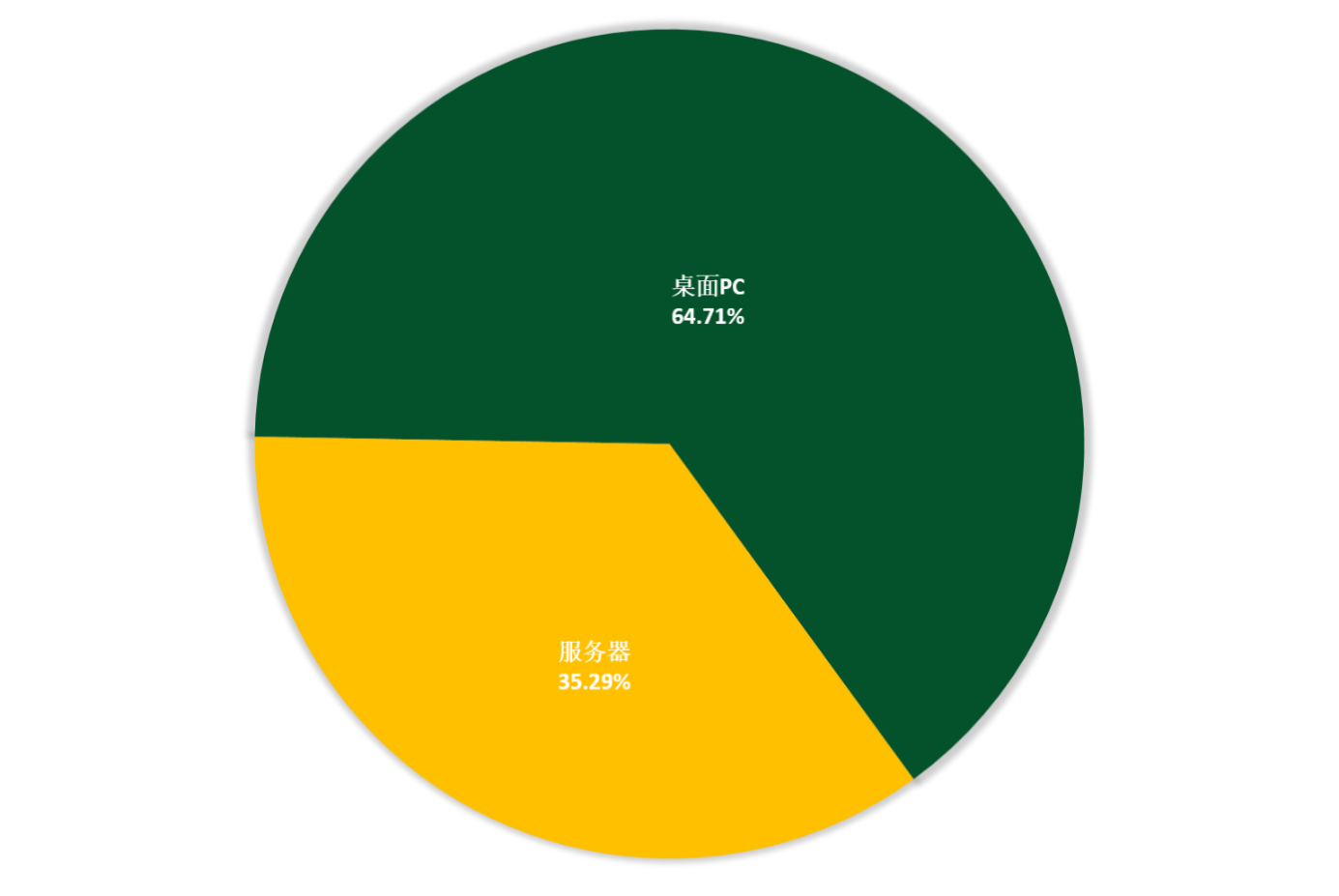

2025年5月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统类型桌面PC大幅领先服务器。

图3. 2025年5月勒索软件入侵操作系统类型占比

勒索软件热点事件

VanHelsing勒索软件生成器在黑客论坛上泄露

2025年5月20日,一个别名为“th30c0der”的用户在RAMP论坛上提出以10,000美元的价格出售VanHelsing的源代码,并公布了对“TOR 密钥+管理员的Web面板+聊天+文件服务器+博客包括数据库所有内容”的全面访问权限。该卖家还详细介绍了勒索软件的多平台功能,声称可以针对Windows、Linux、NAS系统以及2.0到8.0版的ESXi环境进行勒索。

作为回应,VanHelsing官方运营商发布了部分源代码,声称th30c0der是“开发团队的老成员,他试图通过出售旧代码来欺骗人们”。

泄露代码的真实性已被验证,其中包括Windows加密程序和管理工具的组件。此事件加入了越来越多的勒索软件源代码泄露清单,这些泄漏有可能扩大网络攻击影响。

而有安全研究人员表示,泄露的存档包含真实但杂乱无章的代码,Visual Studio项目文件错误地放置在通常为编译后的二进制文件保留的“Release”文件夹中。其Windows加密程序构建器连接到IP地址为31.222.238的附属面板。208用于构建数据,从而为潜在用户造成技术障碍。

代码中的另一个重要发现,揭示了Van Helsing为有效负载分配生成临时路径的能力。这显示了恶意软件如何使用PsExec设置横向移动功能。

员工监控软件Kickidler在勒索攻击中被利用

勒索软件正在使用合法的Kickidler员工监控软件进行侦察,跟踪受害者的活动,并在破坏其网络后收集凭据。

近期,有网络安全公司发现Qilin和Hunters International勒索软件下属组织安装了Kickidler,这是一种员工监控工具,可以捕获击键、截取屏幕截图并创建屏幕视频。攻击始于攻击者在用户搜索RVTools时投放了Google广告。受害者一旦点击了此类广告,便会访问一个虚假的RVTools网站,最终下载一个伪装成正常程序的钓鱼木马程序。受害者下载的这个恶意软件加载程序,可下载并运行SMOKEDHAM PowerShell的.NET后门,最终在受害设备上部署Kickidler。

此类攻击针对的是企业管理员,他们的账户通常会在被入侵后,为攻击者提供特权凭证,安全人员分析认为攻击者可能已经保持了对受害者系统的访问权限数天甚至数周,以收集访问异地云备份所需的凭证而不被发现。此外,安全人员还发现Hunters International使用的部署脚本利用了VMware PowerCLI和WinSCP Automation来启用系统中的SSH服务,便于部署勒索软件并在ESXi服务器上执行。

虽然员工监控软件不是勒索软件团伙的首选工具,但他们多年来一直滥用合法的远程监控和管理软件。最近,有人发现攻击者以易受攻击的SimpleHelp RMM客户端为目标,创建管理员账户、安装后门,并可能为Akira勒索软件攻击铺路。

勒索软件团伙越来越多地利用Skitnet投放恶意软件

一些勒索软件攻击者正在使用一款名为Skitnet的恶意软件作为工具来窃取敏感数据,并建立对受感染主机的远程控制。

据安全公司分析,Skitnet也称为Bossnet,是一种多阶段恶意软件。该恶意工具的一个值得注意的方面是它使用Rust和Nim等编程语言,通过DNS启动反弹shell并逃避检测。它还包含持久性机制、远程访问工具、数据泄露命令,甚至可下载用于提供额外有效负载的.NET载荷程序,这让其成为一种多功能恶意工具。

Skitnet于2024年4月19日首次发布,并作为由服务器组件和恶意软件组成的“捆绑包”提供给潜在客户。该基于Nim的二进制文件进一步启动多个线程,每10秒发送一次DNS请求,读取DNS响应并提取要在主机上执行的命令,最终将命令执行的结果传回服务器。这些命令通过用于管理受感染主机的C2面板发出。

下面列出了一些受支持的PowerShell命令:

lStartup:通过在受害者设备的 Startup 目录中创建快捷方式来确保持久性

lScreen:用于捕获受害者桌面的屏幕截图

lAnydesk/Rutserv:部署合法的远程桌面软件,如AnyDesk或Remote Utilities(“rutserv.exe”)

lShell:用于运行远程服务器上托管的PowerShell脚本并将结果发送回 C2 服务器

lAV:用于收集已安装的安全产品的列表

早在2025年2月,便有分析人员发现该工具一直处于活跃状态。它包含三个组件,一个下载器、一个后门和一个用于后门的专用加载程序,使攻击者能够在受感染的系统中,部署包括勒索软件在内的各类恶意程序。本轮攻击中比较典型的勒索软件包括BlackBasta和Cactus等。

黑客信息披露

以下是本月收集到的黑客邮箱信息:

表1. 黑客邮箱

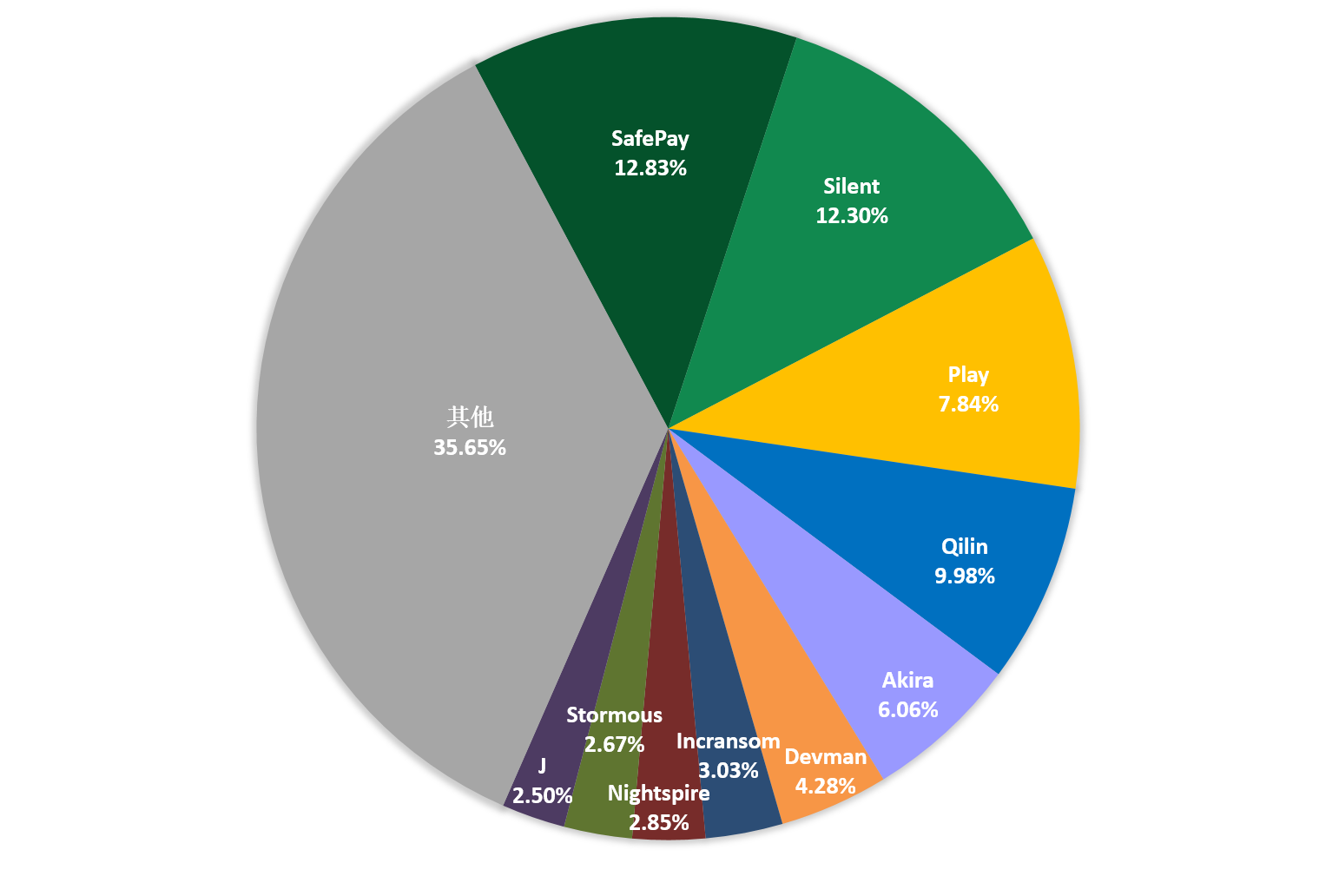

当前,通过双重勒索或多重勒索模式获利的勒索软件家族越来越多,勒索软件所带来的数据泄露的风险也越来越大。以下是本月通过数据泄露获利的勒索软件家族占比,该数据仅包含未能第一时间缴纳赎金或拒缴纳赎金的企业或个人情况(已经支付赎金的企业或个人,可能不会出现在这个清单中)。

图4. 2025年5月通过数据泄露获利的勒索软件家族占比

联络方式:

客服热线:400-1050-918

技术顾问:133-188-44580 166-6622-5144

邮箱:91huifu@91huifu.com

粤公网安备 44030502006563号

粤公网安备 44030502006563号