.weax勒索病毒解密工具有用吗?分享真实有效的恢复与预防方案

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

2025年,全球网络安全领域正面临一场由新型勒索病毒引发的危机。其中,.weax勒索病毒凭借其隐蔽的传播手段和复杂的加密机制,成为企业与个人用户数据安全的头号威胁。该病毒通过多阶段攻击策略,逐步渗透目标系统,最终以数据泄露为筹码迫使受害者支付高额赎金。本文将从病毒特性、数据恢复方法及防御体系构建三方面,提供系统性解决方案。

.weax勒索病毒解密工具有用吗?分享真实有效的恢复与预防方案

案例简介:

2025年,全球网络安全领域正面临一场由新型勒索病毒引发的危机。其中,.weax勒索病毒凭借其隐蔽的传播手段和复杂的加密机制,成为企业与个人用户数据安全的头号威胁。该病毒通过多阶段攻击策略,逐步渗透目标系统,最终以数据泄露为筹码迫使受害者支付高额赎金。本文将从病毒特性、数据恢复方法及防御体系构建三方面,提供系统性解决方案。

引言

2025年,全球网络安全领域正面临一场由新型勒索病毒引发的危机。其中,.weax勒索病毒凭借其隐蔽的传播手段和复杂的加密机制,成为企业与个人用户数据安全的头号威胁。该病毒通过多阶段攻击策略,逐步渗透目标系统,最终以数据泄露为筹码迫使受害者支付高额赎金。本文将从病毒特性、数据恢复方法及防御体系构建三方面,提供系统性解决方案。若您的数据因勒索病毒攻击而受损且需紧急恢复,欢迎添加我们的技术服务号(data338)获取一对一解决方案,我们的专家将全程协助您完成数据抢救工作。

.weax勒索病毒抗分析设计

一、虚拟化检测:绕过沙箱的“身份伪装术”

1. 技术原理

勒索病毒通过检测运行环境是否为虚拟化沙箱(如FireEye HElix、Cuckoo Sandbox),避免在分析环境中暴露行为特征。其核心逻辑是识别虚拟机特有的“数字指纹”。

2. 检测手段

-

进程名黑名单: 检查当前进程列表中是否存在沙箱特征进程(如vboxtray.exe(VirtualBox)、vmtoolsd.exe(VMware))。 示例代码片段:

c

1if (FindProcess("vboxtray.exe") || FindProcess("vmtoolsd.exe")) { 2 Sleep(300000); // 延迟5分钟执行,规避动态分析 3 ExitProcess(); 4}

-

硬件特征检测: 通过WMI接口或CPU指令集(如CPUID)获取硬件信息,匹配虚拟机特有的BIOS标识或设备名称。 关键指标:

-

-

主板制造商(如QEMU、innotek GmbH(VirtualBox母公司))

-

磁盘序列号(虚拟机磁盘通常为固定值)

-

网络适配器MAC地址前缀(如VMware的00:50:56)

-

-

时间戳校验: 虚拟机环境的时间同步机制(如NTP)可能导致时间跳变,病毒通过对比系统启动时间与当前时间差判断是否为沙箱。

3. 防御策略

-

沙箱伪装:修改虚拟机硬件标识(如BIOS厂商为American Megatrends),模拟真实物理机环境。

-

行为混淆:在沙箱中注入干扰进程(如模拟explorer.exe高CPU占用),掩盖病毒行为。

-

延迟触发:设置随机延迟执行加密逻辑,增加动态分析成本。

二、通信加密:Tor匿名网络的“隐身术”

1. 技术原理

病毒通过Tor网络隐藏C2(指挥与控制)服务器真实IP,避免被安全设备追踪。其通信采用多层加密与动态域名技术。

2. 实现方式

-

Tor集成: 嵌入Tor二进制库(如libtor.dll),通过Socks5协议连接隐藏服务(.onion域名)。 通信流程:

-

-

病毒生成随机AES密钥加密数据。

-

使用Tor的RSA公钥加密AES密钥。

-

通过Tor节点路由至C2服务器。

-

-

密钥轮换: 每24小时从C2服务器获取新的RSA公钥,防止长期通信被解密。 密钥更新逻辑:

python

1def update_key(): 2 tor_proxy = {"http": "socks5://127.0.0.1:9050"} 3 response = requests.get("http://c2domain.onion/key", proxies=tor_proxy) 4 save_key(response.text) # 保存新公钥至注册表或文件

-

心跳机制: 每60分钟发送一次加密心跳包(含设备指纹),超时未收到响应则触发自毁。

3. 防御策略

-

Tor流量检测: 部署深度包检测(DPI)设备,识别Tor流量特征(如默认Socks5端口、TLS握手中的Tor证书)。

-

C2域名监控: 通过威胁情报平台(如VirusTotal)订阅.weax相关.onion域名,提前封锁。

-

网络诱捕: 在边界网络部署蜜罐系统,模拟Tor节点吸引病毒连接并分析通信协议。

三、自毁机制:调试环境中的“自杀协议”

1. 技术原理

当病毒检测到调试工具(如OllyDbg、IDA Pro)或逆向工程环境时,立即销毁自身并加密全部文件,防止安全人员获取解密密钥或行为样本。

2. 检测手段

-

调试API检测: 调用Windows API(如IsDebuggerPresent()、CheckRemoteDebuggerPresent())判断是否处于调试状态。 反调试代码示例:

c

1if (IsDebuggerPresent()) { 2 EncryptAllFiles(); // 加密全部文件 3 DeleteSelf(); // 删除病毒本体 4 ExitProcess(-1); 5}

-

异常处理检测: 通过SetUnhandledExceptionFilter捕获异常,若异常被调试器拦截则触发自毁。

-

时间差检测: 记录函数执行时间(如GetTickCount()),若时间差超过阈值(如调试导致延迟),判定为分析环境。

3. 防御策略

-

API钩子绕过: 使用工具(如ScyllaHide)隐藏调试器特征,欺骗IsDebuggerPresent()等API。

-

行为模拟: 在调试环境中模拟正常执行时间,避免触发时间差检测。

-

内存转储保护: 对病毒进程设置PAGE_GUARD保护,防止调试器读取内存关键数据。

当重要文件被勒索软件锁定时,可第一时间联系我们的技术服务号(data338)。我们承诺7×24小时响应,为您制定高效的数据解密与修复计划。

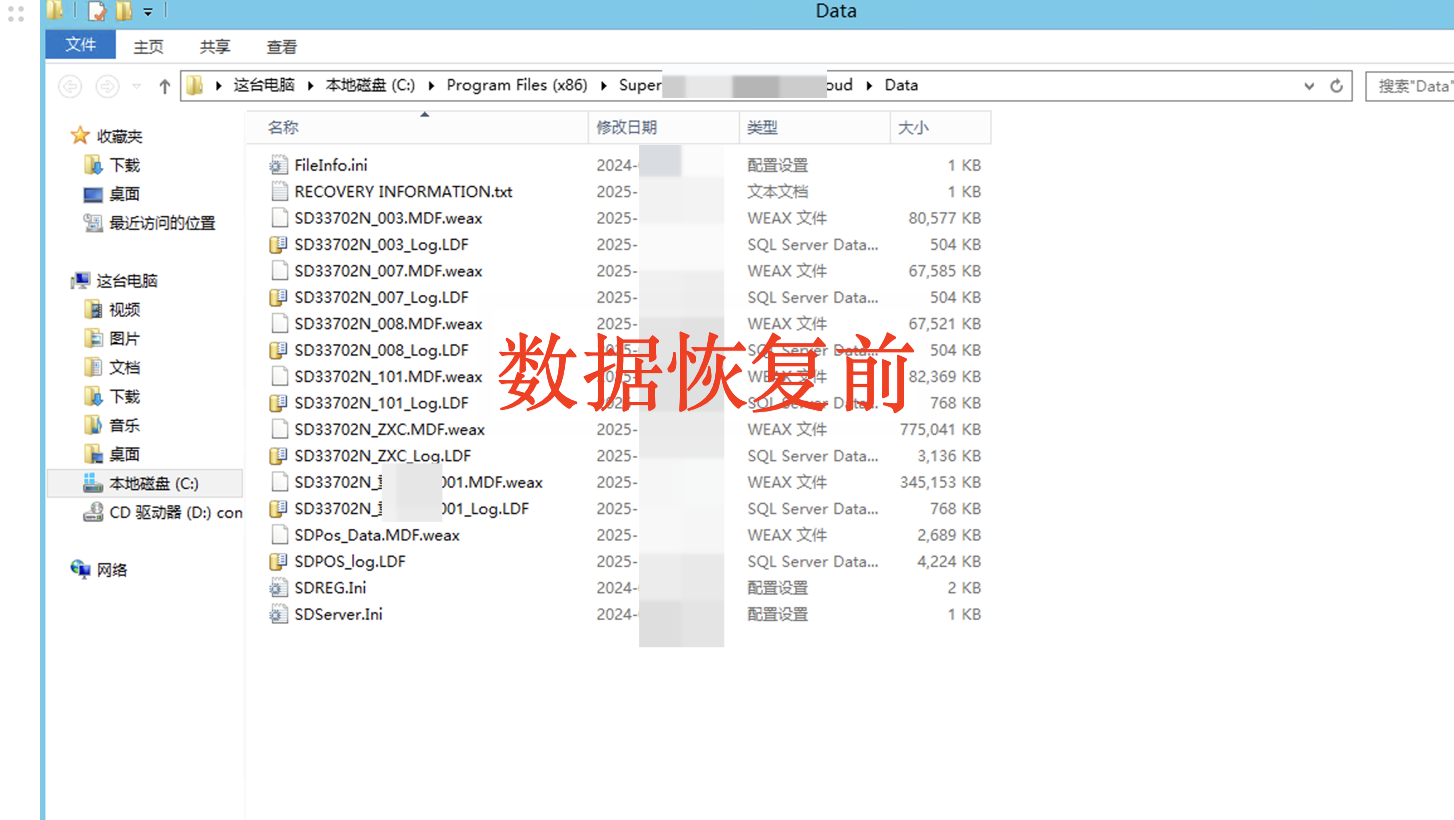

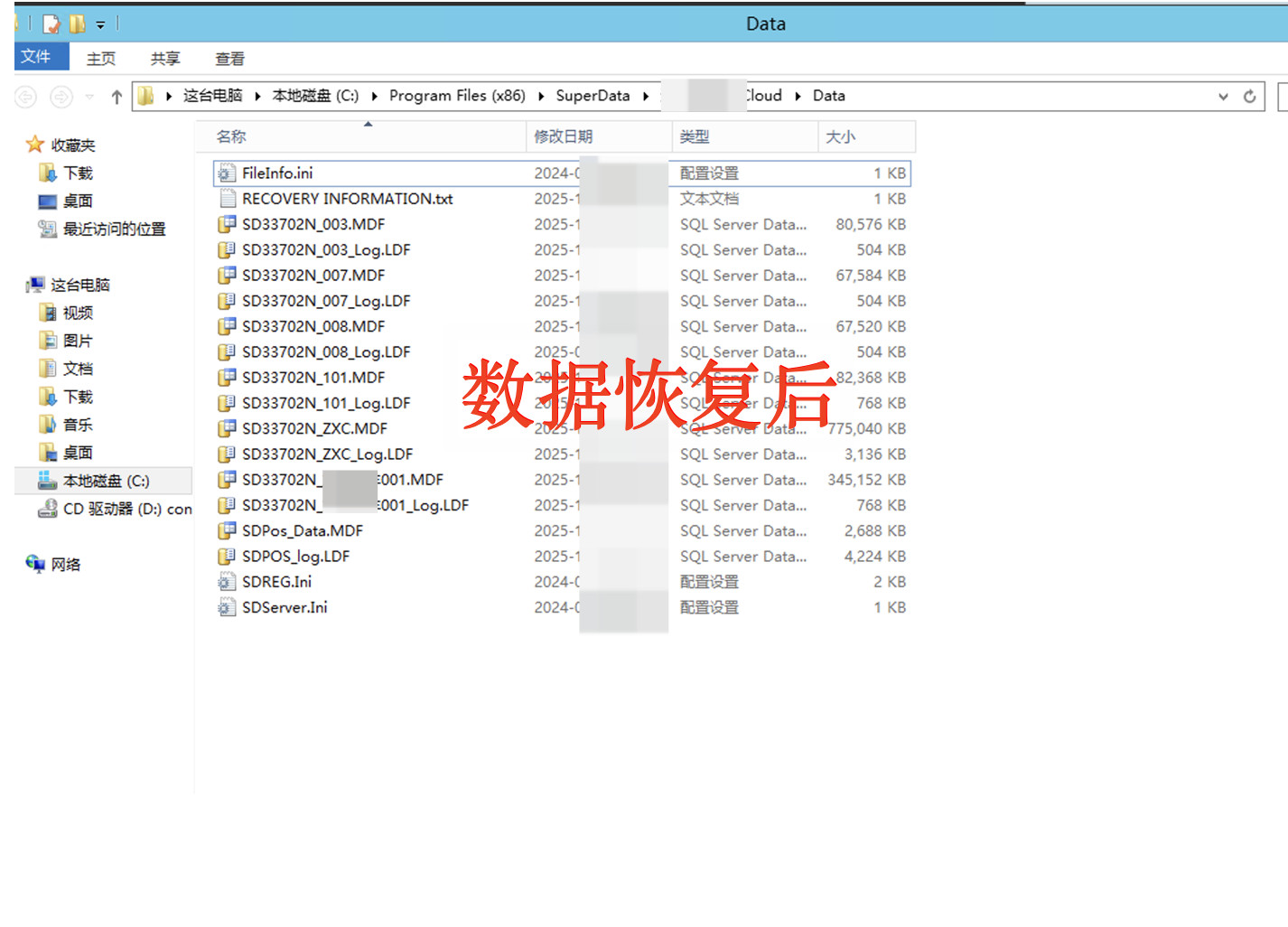

被.weax勒索病毒加密后的数据恢复案例:

综合防御建议

-

终端防护升级: 部署支持反虚拟化检测的EDR(如CrowdStrike Falcon),实时拦截环境探测行为。

-

网络流量监控: 使用Zeek(原Bro)网络分析工具,识别Tor流量与异常C2通信模式。

-

威胁狩猎: 定期搜索注册表(如HKLM\SOFTWARE\Microsoft\Cryptography)与临时文件目录中的可疑加密文件。

-

应急响应预案: 制定病毒自毁触发后的隔离与数据恢复流程(如从不可变备份中还原)。

未来趋势

随着AI技术的发展,勒索病毒的抗分析设计将向“自动化对抗”演进:

-

AI驱动的环境检测:通过机器学习模型识别沙箱与真实环境的细微差异。

-

量子加密通信:采用后量子密码学(如NIST标准化算法)保护C2通信。

-

自适应加密策略:根据目标环境动态调整加密强度与自毁条件。

结语:.weax勒索病毒的抗分析设计体现了攻击者的技术深度与战术狡诈。安全团队需构建“技术防御+行为分析+威胁情报”的三维对抗体系,方能在这场“猫鼠游戏”中占据主动。

91数据恢复-勒索病毒数据恢复专家,以下是2025年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.wxr勒索病毒, weax勒索病毒,.wex勒索病毒,.wax勒索病毒,.spmodvf勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.taps勒索病毒,.peng勒索病毒,.mallox勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.backups勒索病毒,.reco勒索病毒,.bruk勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[[Ruiz@firemail.cc]].peng勒索病毒,.[[Watkins@firemail.cc]].peng勒索病毒,.REVRAC勒索病毒,.kat6.l6st6r勒索病毒,.Darkness勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,智邦国际软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。